2.2.3 함락된 리스트를 이용한 이메일 주소와 크레덴셜 찾기

모의 침투 전문가가 되려면 어느 정도 창의성이 필요하다. 모든 정보를 활용하여 마치 자신이 악의적 공격자인 양 상상할 수 있는 모든 수법을 취하는 것이다. 필자가 몇 달간 연구하여 알아낸 유용한 전략이 있는데, 바로 크레덴셜의 패스워드 덤프를 재사용하는 것이다.

어도비 시스템에서 심각한 유출이 발생한 적이 있다. 약 10GB에 달하는 방대한 양의 이메일 주소, 암호화된 패스워드, 패스워드 힌트가 그대로 유출된 것이다.4 처음에 이 정보는 몇몇 사람끼리만 공유했었는데, 지금은 모두 공개되었다(adobe user.tar.gz로 검색해 보자). 공격자 입장에서 이런 정보는 금쪽같은 정보다. 필자는 이 파일을 분석하고 도메인을 식별해 봤다.

물론 시작하기 전에 테스트 대상 회사와 이런 방식의 접근을 먼저 합의해야 한다. 또 타사의 패스워드와 함락된 리스트를 얻는 일이 법에 어긋나지 않아야 한다. 그렇지만 완전 블랙박스 테스트에서는 이 방법이 더 적합하다.

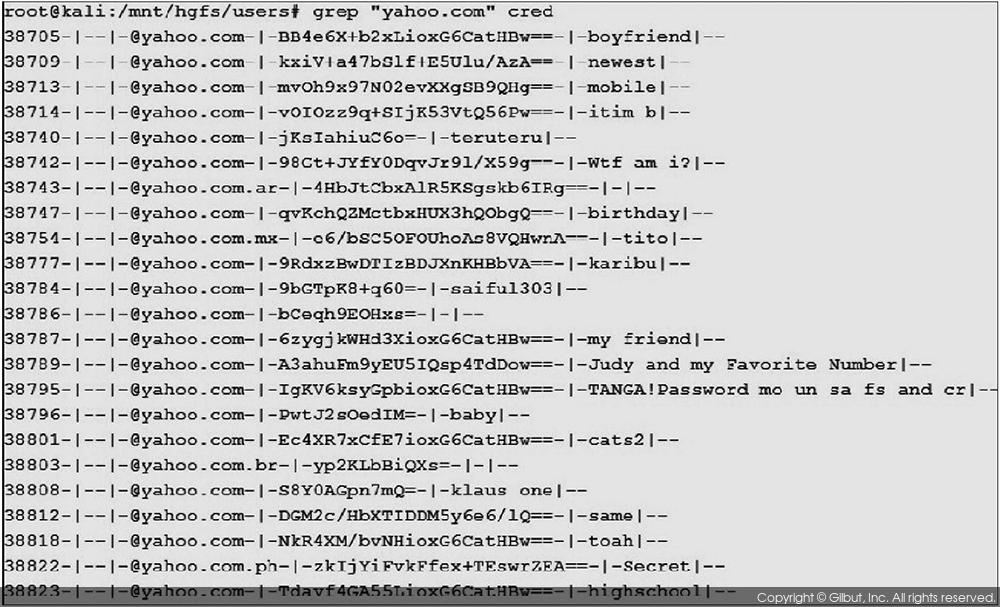

그림 2-13은 어도비에서 유출된 정보에서 도메인을 검색하여 나온 결과다. 여기서는 yahoo.com에 있는 샘플 도메인에 대한 어도비 패스워드를 검색해(리눅스 grep 명령 사용 : grep "yahoo.com" cred > hashlist.txt) 그 결과를 hashlist.txt 파일에 담았다(반드시 테스트하려는 도메인을 선택해서 검색해야 한다). 결과에는 이메일 주소에 yahoo.com 도메인이 포함된 계정과 암호화된 패스워드, 패스워드 힌트가 나열되어 있다.

▲ 그림 2-13 2013년 어도비 대유출 사건에서 검색된 계정과 패스워드•패스워드 힌트 리스트

4 http://krebsonsecurity.com/2013/10/adobe-breach-impacted-at-least-38-million-users/