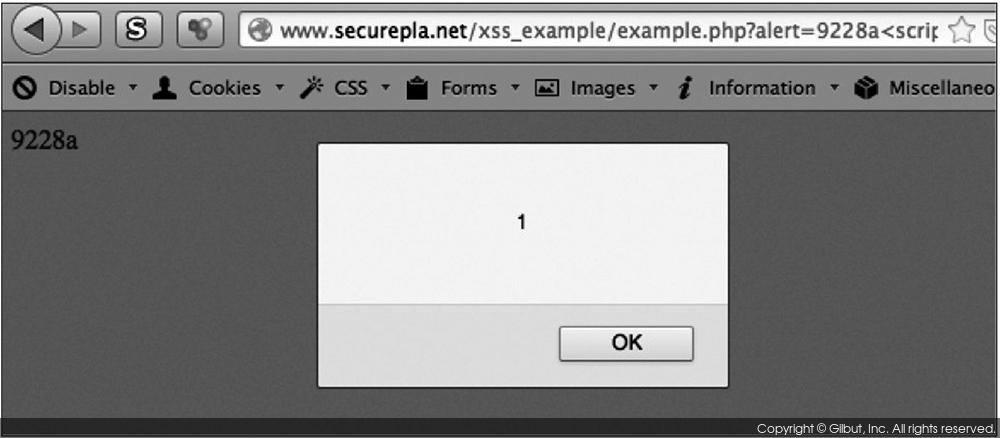

모의 침투 전문가의 또 다른 일은 허위 진단이 발생하지 않도록 예방하고, 실제 발견한 위험도를 알아내는 것이다. 스캔 자체는 프로그램이 대행하므로 오진 가능성이 있다. Burp가 찾아낸 취약점이 실제로도 취약한지 점검하자. 찾아낸 XSS 취약점 중 하나를 클릭하면 정확히 어떤 GET 파라미터를 사용했는지 확인할 수 있다. 재점검하려면 직접 https://www.securepla.net/xss_example/example.php?alert=9228a<script>alert(1)</script>281717daa8d를 방문해서 확인한다.

이 URL을 웹 브라우저의 주소 표시줄에 입력하면, 진단이 허위인지 판단할 수 있다. 그림 2-46을 보면, 여기서 찾아낸 취약점은 실제 취약점이다. XSS 공격에 익숙하지 않다면 WebGoat(https://www.owasp.org/index.php/Category:OWASP_WebGoat_Project) 등 취약한 웹 프레임워크를 직접 다양하게 실습해 보면 좋다.

▲ 그림 2-46 XSS 예

Burp는 XSS 취약점 외에도 여러 가지 취약점을 찾아낸다. 예를 들어, CSRF 문제점, 올바르지 않은 SSL 인증서, 디렉터리 순회 취약점, SQL 인젝션, 명령 인젝션 등도 찾을 수 있다. 더 자세한 Burp 사용법은 ‘4장. 스로우 - 수동 웹 애플리케이션 분석 결과’에서 다룬다.