3.6 Git 저장소 덤핑(칼리 리눅스)

웹 개발자가 자신이 작성한 코드의 개정 관리 시스템Revision Control System을 만드는 것은 매우 흔한 일이다. 이런 도구에는 Git, Bazaar, Mercurial, Subversion 등이 있는데, 모두 기능은 유사하다. 많은 개발 환경에서 저지르기 쉬운 실수는 개발자가 자신의 저장소 Repository, REPO에 공개적으로 접근하게 내버려 둔다는 점이다.5-6

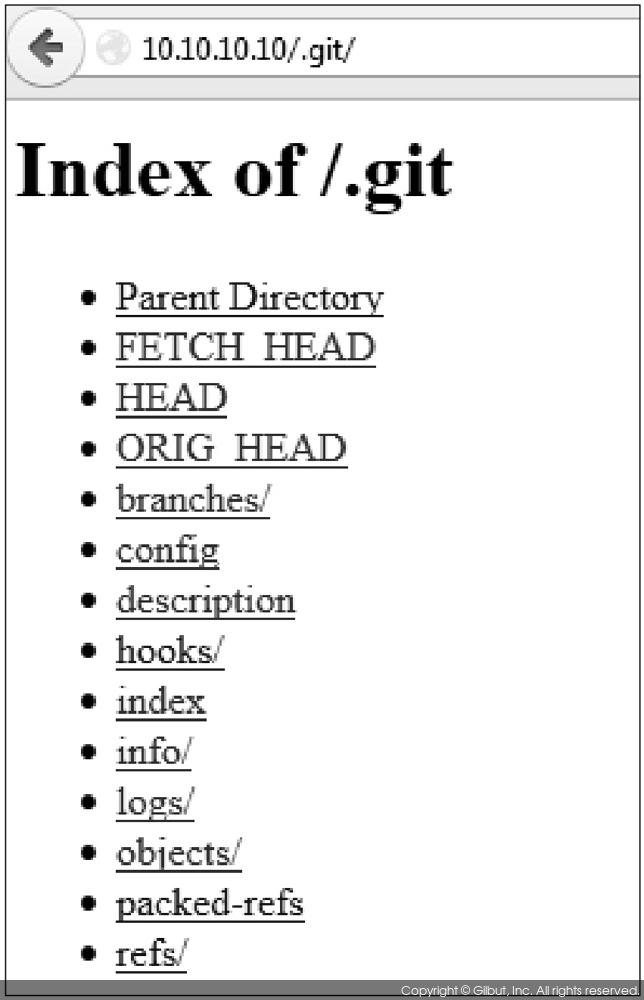

모의 침투를 할 때 보통은 웹 스캐너로 저장소를 식별한 후 이 저장소를 복제해 서로 다른 커밋에서 민감한 정보를 찾고, 해당 애플리케이션의 이전 버전들을 복원한다. 그림 3-17을 보면, Git 저장소는 보통 .git 디렉터리 아래에 있다(예를 들어, 10.10.10.10/.git/).

▲ 그림 3-17 Git 저장소 취약점

./git 루트에서 -r 옵션을 주어 wget 명령을 실행하면, 원격 Git 저장소를 통째로 공격용 칼리 리눅스 호스트로 복사할 수 있다(취약 서버의 IP가 10.10.10.10이라고 가정한다).

cd ~

wget -r http://10.10.10.10/.git/

cd 10.10.10.10

5 https://blog.netspi.com/dumping-git-data-from-misconfigured-web-servers/

6 https://reedphish.wordpress.com/2015/01/03/repository-hacking/